ファイアウォールの構成

コントローラーは、ファイアウォールを使用するようにセットアップできます。ファイアウォールは信頼できるホストの原則に基づいており、有効になっているポートまたはホワイトリストに登録されているアドレスを介した着信接続のみを許可します。

デフォルトでは、ファイアウォールは無効になっています。

ファイアウォールは、工場イーサネットポートの着信接続にのみ適用されます。

ファイアウォールのアクティブ化と構成

ホームビューで、[設定] を選択します。

左側のパネルで [ネットワーク] を選択します。

右側のパネルで、[ファイアウォール] までスクロールダウンします。

[編集] を選択し、ファイアウォールを [オン] に設定します。ポートフィルタリング(4 層ファイアウォール)と事前定義されたそのすべてのフィルターが、デフォルトで有効になります。

サービスをオン/オフに設定するか、アドレスを手動で入力して、さまざまなファイアウォールレイヤーの設定を構成します。

ポートフィルタリング(4 層ファイアウォール):ファイアウォールを介して到達可能なサービスを開いて指定します。

IP フィルタリング(3 層ファイアウォール):すべてのサービスにアクセスできるネットワーク上の信頼できるホストを IP で指定します。

MAC フィルタリング(2 層ファイアウォール):信頼できるホストを MAC で指定します。

ファイアウォール層が有効になっていない場合、すべての受信接続が許可されます。

ポートフィルタリング(4 層ファイアウォール)

ポートフィルタリング (4 層ファイアウォール) がオンに設定されている場合、ファイアウォールは宛先ポートに基づいてパケットをフィルタリングします。開いているポートに送信されたパケットはすぐに受け入れられます。一致しないパケットは、受け入れられるか拒否される前に、他のファイアウォールタイプ(IP フィルタリングおよび MAC フィルタリング)によっても処理されます。

ポートフィルタリング(4 層ファイアウォール)がオフの場合、このポートフィルタリングは無効になり、他のすべてのオプションが非表示になります。

事前定義されたサービスには、それぞれ独自のイネーブルスイッチがあります:

Web用のポートを開く(TCP 80、TCP 8080)

SSHおよびSFTPのポートを開く(TCP 22)

ワイヤレスツール用のポートを開く(UDP 6677、TCP 6678)

アクセサリ用ポートを開く(TCP 25000)

追加のTCPポート

追加のUDPポート

事前定義されたサービス | 説明 |

|---|---|

開いている IxB Connect 用にポート (デフォルト 62000、構成可能) | 工場ネットワークを介して IxB Connect ツールをコントローラに接続するために必要なポート。IxB Connect には、設定済みの「ベースポート」+ 1ポート/接続済みのツールが必要です。3 つのツール => 62000 - 62003。 |

Web用のポートを開く(TCP 80、TCP 8080) | Webサービスに必要なポートで、コントローラが工場ネットワーク経由でアクセスできるようにします。 Web用のポートを開く(TCP 80、TCP 8080)をオフに設定すると、Web HMIとの接続が失われる可能性があるという警告がトリガーされます。 |

SSHおよびSFTPのポートを開く(TCP 22) | 工場イーサネットポートのSSHおよびSFTP機能に必要なポート。 |

ワイヤレスツール用のポートを開く(UDP 6677、TCP 6678) | ワイヤレスツールが工場ネットワークを介してコントローラに接続するために必要なポート。 |

アクセサリ用ポートを開く(TCP 25000) | アクセサリが工場ネットワークを介してコントローラと通信するために必要なポート。これはソケットセレクタ 6 に適用されます。 |

追加のTCPポートを開く | ダッシュ(-)を使用したポート範囲とコンマ区切りのポートの両方が使用できます。例: 1,2,3,4-10と入力すると、1から10までのすべてのポートが開きます。 無効なポートエントリは、即座にポップアップ警告をトリガーします。 [適用]ボタンを選択すると、ポートが自動的に並べ替えられます。 |

追加のUDPポートを開く |

オープンプロトコルを使用するには、[追加の TCP ポートを開く] 入力ボックスにポート番号を手動で追加します。例:4545,4546,4547([仮想ステーション] > [仮想ステーション1] > [プロトコル] > [オープンプロトコル] > [サーバーポート])で構成されたポートによって異なります)。

NTP サーバーを使用するには、[追加の UDP ポートを開く] 入力ボックスで 123 ポートを手動で追加します。

カンマ区切りを使用して、複数のポートを追加できます。ポート範囲はダッシュを使用して追加します。

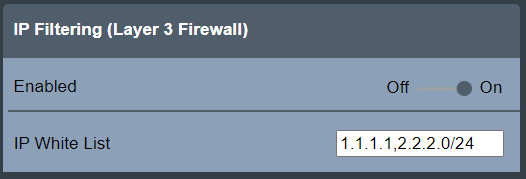

IPフィルタリング(3層ファイアウォール)

IP フィルタリング (3 層ファイアウォール)で信頼できるホストまたはネットワークを指定するには、IP ホワイトリスト入力ボックスに IP アドレスを入力します。入力ボックスにアクセスするには、スイッチをオンに設定します。受け入れられるエントリは、IP テーブルとしてのIPアドレスまたはネットワークアドレスのリスト、つまり、ホスト IP アドレスまたはネットワーク IP アドレスです。ネットワークマスクは、マスクの長さ(たとえば、/ 24)またはネットワーク IP アドレス(たとえば、/ 255.255.255.0)として入力できます。ホワイトリストに登録されたIPアドレスからのパケットはすぐに許可されます。他のパケットは、他のファイアウォール層(ポートフィルタリングとMACフィルタリング)によってスクリーニングされます。

セキュリティ上の理由により、ホスト名またはネットワーク名の入力は受け入れられません。

NATing (ネットワークアドレス変換)などのプロセスにより、送信元IPアドレスが変更される場合があることに注意してください。送信元IPアドレスに基づいてホストをホワイトリストに登録する必要がある場合は、ローカルネットワーク管理者に相談してお問い合わせください。

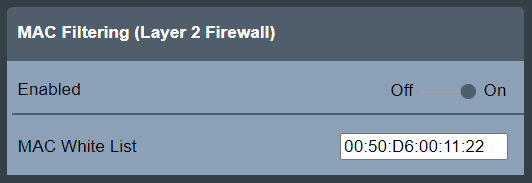

MACフィルタリング(2層ファイアウォール)

MACフィルタリング(2層ファイアウォール)を使用すると、[MACホワイトリスト]入力ボックスにMACアドレスを入力して、信頼できるホストまたはネットワークを指定できます。入力ボックスにアクセスするには、スイッチをオンに設定します。受け入れられるエントリは、MACアドレスのコンマ区切りのリストです。ホワイトリストに登録されたMACアドレスからのパケットはすぐに許可されます。他のパケットは、他のファイアウォール層(ポートフィルタリングとIPフィルタリング)によってスクリーニングされます。

無効なエントリは、即座にポップアップ警告をトリガーします。

ルーティングによって送信元MACアドレスが変更される場合があることに注意してください。送信元MACアドレスに基づいてホストをホワイトリストに登録する必要がある場合は、ローカルネットワーク管理者に相談してお問い合わせください。

パケットカウンタ

各ファイアウォール層のファイアウォール統計を表示するには、[設定] > [ネットワーク] > [ファイアウォール] > [パケットカウンタ]を選択します。

[更新]セクションには、次のボタンがあります:

更新 : 表示されたパケットカウンタの更新に使用します。

リセット : パケットカウンタをゼロにリセットするために使用します。

両方のボタンには、操作完了後に自動的に元の位置にリセットされるスイッチがあります。

[許容されるパケットカウンタ]セクションには、各ファイアウォールタイプと拒否されたパケットのカウンタが表示されます。

ポートフィルタリング : ポートフィルタリングのファイアウォールタイプによって受け入れられたパケットのパケットカウンタを表示します。

IPフィルタリング : IPフィルタリングのファイアウォールタイプによって受け入れられたパケットのパケットカウンタを表示します。

MACフィルタリング : MACフィルタリングのファイアウォールタイプによって受け入れられたパケットのパケットカウンタを表示します。

拒否済み : 拒否されたパケットのパケットカウンタを表示します。

ポート、IP、およびMACフィルタリングルールによって受け入れられ、したがってカウントされるパケットには、接続を確立する最初のパケットのみが含まれます。

拒否されたパケットはすべてカウントされ、表示されます。

ファイアウォールのステータス

一般的なファイアウォール機能とそのファイアウォール層のステータスは、[設定] > [ネットワーク]のすぐ後に来るファイアウォールのメインビューに表示されます。

ステータス | 説明 |

|---|---|

OK | ファイアウォールが有効になり、ファイアウォール構成が適用されます。 |

無効 | ファイアウォールは無効になり、ファイアウォール構成は適用されません。 |

構成エラー | ファイアウォールは有効になりますが、内部エラーのためファイアウォール構成が適用されません。 安全上の理由から、フェールオープンポリシーが適用されます。つまり、すべての接続が許可されます。 |

一般的なファイアウォールステータスがOKの場合、それぞれのファイアウォール層のステータス(有効/無効)も表示されます。