방화벽 구성

컨트롤러는 방화벽을 사용하도록 설정할 수 있습니다. 방화벽은 신뢰할 수 있는 호스트 원칙을 기반으로 활성화된 포트 또는 화이트 리스트에 있는 주소를 통해 들어오는 연결만 허용합니다.

방화벽은 기본값 설정에 의해 비활성화되어 있습니다.

방화벽은 공장 이더넷 포트를 통해 들어오는 연결에만 적용됩니다.

방화벽 활성화 및 구성

홈 보기에서 설정을 선택합니다.

왼쪽 패널에서 네트워크를 선택합니다.

오른쪽 패널에서 방화벽으로 스크롤합니다.

편집을 선택하고 방화벽을 켜짐으로 설정합니다. 포트 필터링 (계층 4 방화벽)과 사전 정의된 서비스가 기본값 설정에 의해 활성화됩니다.

서비스를 설정/해제로 설정하거나 수동으로 주소를 입력하여 다른 방화벽 계층에 대한 설정을 구성합니다.

포트 필터링 (계층 4 방화벽): 방화벽을 통해 연결 가능한 서비스를 열고 지정할 수 있습니다.

IP 필터링 (계층 3 방화벽): 네트워크에서 모든 서비스에 액세스할 수 있는 신뢰할 수 있는 호스트를 IP로 지정할 수 있습니다.

MAC 필터링 (계층 2 방화벽): MAC로 신뢰할 수 있는 호스트 지정할 수 있습니다.

어떤 방화벽 계층도 활성화되지 않은 경우, 모든 수신 연결이 허용됩니다.

포트 필터링 (계층 4 방화벽)

포트 필터링 (계층 4 방화벽)이 켜짐으로 설정된 경우 벙화벽은 대상 포트를 기준으로 패킷을 필터링합니다. 열린 포트로 전송된 패킷은 즉시 수신됩니다. 일치하지 않는 패킷도 결국 거부되기 전에 다른 방화벽 유형(IP 필터링 및 MAC 필터링)에 의해 처리됩니다.

포트 필터링 (계층 4 방화벽)을 꺼짐으로 설정하면 포트 필터링이 비활성화되고 다른 모든 옵션은 숨겨집니다.

사전 정의된 서비스에는 자체 활성 스위치가 있습니다.

웹 서비스용 열린 포트 (TCP 80, TCP 8080)

SSH 및 SFTP용 열린 포트 (TCP 22)

무선 공구용 열린 포트 (UDP 6677, TCP 6678)

부속품용 열린 포트 (TCP 25000)

추가 TCP 포트

추가 UDP 포트

미리 정의된 서비스 | 설명 |

|---|---|

IXB 연결을 위한 열린 포트(기본값 62000, 구성 가능) | IxB 연결에 필요한 포트이며 공구를 공장 네트워크를 통해 컨트롤러에 연결합니다. IxB 연결을 사용하려면 구성된 "기본 포트" + 1개의 포트/연결된 공구가 필요합니다. 공구 3개 => 62000 - 62003. |

웹 서비스용 열린 포트 (TCP 80, TCP 8080) | 웹 서비스에 필요한 포트로 공장 네트워크를 통해 컨트롤러에 액세스할 수 있습니다. 웹용 열린 포트 (TCP 80, TCP 8080)를 꺼짐으로 설정하면 웹 HMI와의 연결 해제 위험 경고가 트리거됩니다. |

SSH 및 SFTP용 열린 포트 (TCP 22) | 공장 이더넷 포트의 SSH 및 SFTP 기능에 필요한 포트입니다. |

무선 공구용 열린 포트 (UDP 6677, TCP 6678) | 무선 공구를 공장 네트워크를 통해 컨트롤러에 연결할 때 필요한 포트 |

부속품용 열린 포트 (TCP 25000) | 부속품이 공장 네트워크를 통해 컨트롤러와 통신할 때 필요한 포트 이 포토는 소켓 선택기 6에 적용됩니다. |

추가 TCP 포트 열기 | 포트를 열 때 수락되는 것은 쉼표로 구분된 포트와 대시(-)를 사용하는 포트 범위입니다. 예: 1,2,3,4-10을 입력하면 1~10 사이의 모든 포트가 열립니다. 유효하지 않은 포트 입력은 즉시 팝업 경고를 트리거합니다. 적용 버튼을 선택하면 포트가 자동으로 정렬됩니다. |

추가 UDP 포트 열기 |

오픈 프로토콜 를 사용하려면 추가 TCP 포트 열기 입력란에 반드시 포트 번호를 수동으로 입력해야 합니다. 예: 4545,4546,4547 (Virtual Station > Virtual Station 1 > Protocols > Open Protocol > Server Port)에서 구성된 포트에 따라 다름)

NTP 서버를 사용하는 경우 123 포트를 추가 UDP 포트 열기 입력란에 반드시 수동으로 입력해야 합니다.

콤마로 구분하여 여러 포트를 추가할 수 있습니다. 대시를 사용하여 포트 범위를 추가할 수 있습니다.

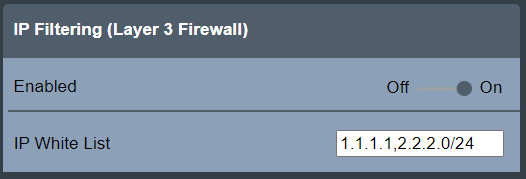

IP 필터링 (계층 3 방화벽)

IP 필터링 (계층 3 방화벽)에서 신뢰할 수 있는 호스트 또는 네트워크를 지정하려면, IP 화이트 리스트 입력란에 해당 IP 주소를 입력해 주세요. 입력란에 엑세스하려면 스위치를 켜짐으로 설정해 주세요. 허용되는 입력은 IP 테이블 형식(즉, 호스트 IP 주소 또는 네트워크 IP 주소)의 IP 주소 목록 또는 네트워크 주소 목록입니다. 네트워크 마스크는 마스크 길이(예: /24) 또는 네트워크 IP 주소(예: /255.255.255.0)로 입력할 수 있습니다. 화이트 리스트에 있는 IP 주소로부터 수신되는 패킷은 즉시 허용됩니다. 다른 패킷은 다른 방화벽 계층(포트 필터링 및 MAC 필터링)에 의해 차단됩니다.

보안 문제로 인해 호스트 이름 또는 네트워크 이름은 허용되지 않습니다.

참고: NATing(네트워크 주소 변환: Network Address Translation)과 같은 프로세스는 소스 IP 주소를 변경할 수도 있습니다. 소스 IP 주소를 기반으로 호스트를 화이트 리스트에 추가해야하는 경우 로컬 네트워크 관리자에게 문의해 주세요.

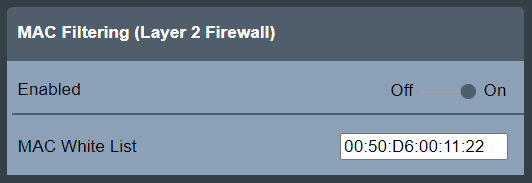

MAC 필터링 (계층 2 방화벽)

MAC 필터링 (계층 2 방화벽)을 사용하면 MAC 화이트 리스트 입력란에 MAC 주소를 입력하여 신뢰할 수 있는 호스트 또는 네트워크를 지정할 수 있습니다. 입력란에 엑세스하려면 스위치를 켜짐으로 설정해 주세요. 허용되는 입력은 콤마로 구분된 MAC 주소 목록입니다. 화이트 리스트에 있는 MAC 주소로부터 수신되는 패킷은 즉시 허용됩니다. 다른 패킷은 다른 방화벽 계층(포트 필터링 및 IP 필터링)에 의해 차단됩니다.

유효하지 않은 포트는 즉시 팝업 경고를 트리거합니다.

참고: 라우팅은 소스 MAC 주소를 변경할 수 있습니다. 소스 MAC 주소를 기반으로 호스트를 화이트 리스트에 추가해야하는 경우 로컬 네트워크 관리자에게 문의해 주세요.

패킷 카운터

각 방화벽 계층에 대한 방화벽 통계를 표시하려면, 설정 > 네트워크 > 방화벽 > 패킷 카운터를 선택해 주세요.

업데이트 섹션에는 다음 버튼이 있습니다.

새로 고침: 표시된 패킷 카운터를 새로 고칠 때 사용됩니다.

리셋: 파킷 카운터를 0으로 리셋할 때 사용됩니다.

두 버튼 모두 작업을 수행한 후 자동으로 원래 위치로 리셋하는 스위치를 갖추고 있습니다.

수락된 패킷 카운터 섹션에는 각 방화벽 유형 및 거부된 패킷에 대한 카운터가 표시됩니다.

포트 필터링: 포트 필터링 방화벽 유형이 허용하는 패킷의 패킷 카운터를 표시합니다.

IP 필터링: IP 필터링 방화벽 유형이 허용하는 패킷의 패킷 카운터를 표시합니다.

MAC 필터링: MAC 필터링 방화벽 유형이 허용하는 패킷의 패킷 카운터를 표시합니다.

거부된 패킷: 거부된 패킷의 패킷 카운터를 표시합니다.

포트, IP 및 MAC 필터링 규칙이 허용하여 계산되는 패킷에는 연결을 설정하는 초기 패킷만 포함됩니다.

거부된 패킷은 모두 계산되고 표시됩니다.

방화벽 상태

일반 방화벽 기능 및 해당 방화벽 계층의 상태는 설정 > 네트워크 바로 아래의 방화벽 기본보기에 표시됩니다.

상태 | 설명 |

|---|---|

OK | 방화벽이 활성화되고 방화벽 구성이 적용됩니다. |

꺼짐 | 방화벽이 비활성화되고 방화벽 구성이 적용되지 않습니다. |

구성 오류 | 방화벽이 활성화되었지만 내부 오류로 인해 방화벽 구성이 적용되지 않았습니다. 안전상의 이유로 모든 연결이 허용됨을 의미하는 실패-개방 정책이 적용됩니다. |

일반 방화벽 상태가 OK이면 각 방화벽 계층의 상태(활성화됨 / 비활성화됨)도 표시됩니다.